Passwordless Authentication Using Steganography, Cryptography And Biometrics - Tunde Oduguwa

Повторяем попытку...

Доступные форматы для скачивания:

Скачать видео

-

Информация по загрузке:

Что такое Проброс Портов

ROZPAD ŁADU | Albert Świdziński – Czy Ukraina przetrwa?

Investigating Cyber Threats To Space Infrastructure - Jessie Hamill-Stewart

Understanding, Preventing, And Responding To Cyber Extortion - Victor Onyenagubom

Once Upon A Flaw: 5 AppSec Stories, And What We Can Learn From Them - Paul Molin

Сисадмины больше не нужны? Gemini настраивает Linux сервер и устанавливает cтек N8N. ЭТО ЗАКОННО?

From Hours To Minutes: Automating Incident Response Triage With Open-Source Tools - Markus Einarsson

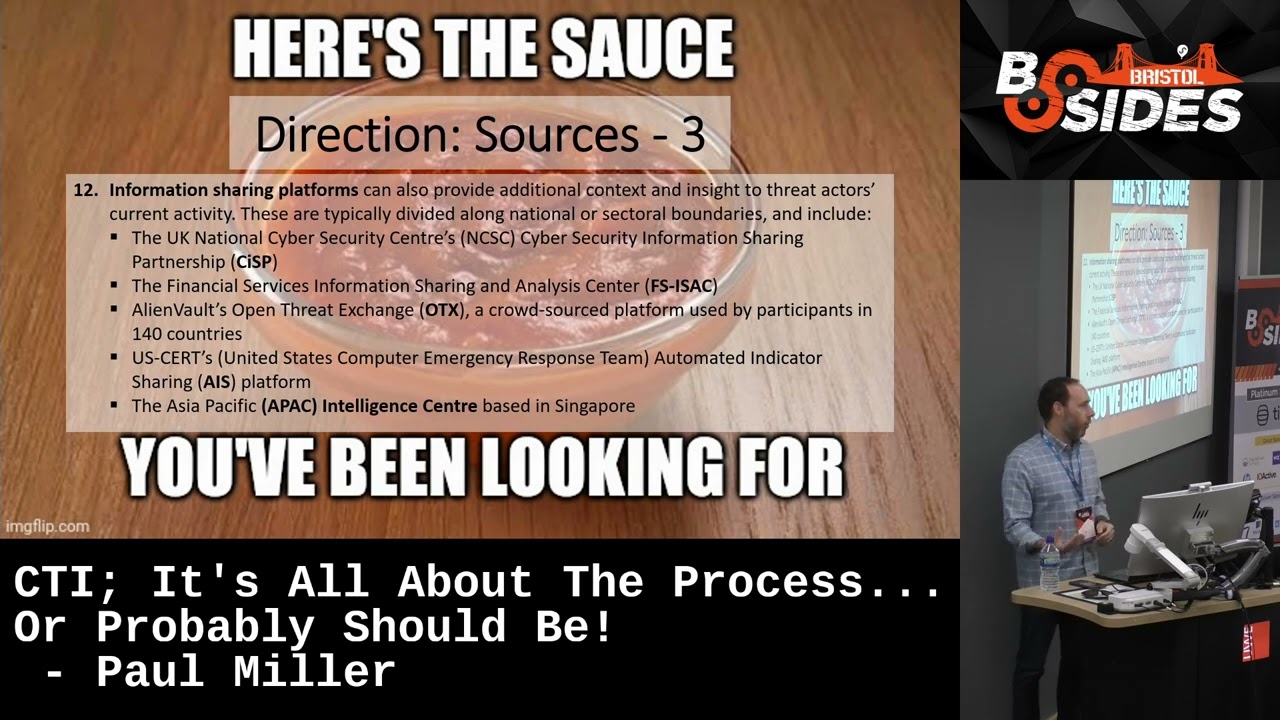

CTI; It's All About The Process... Or Probably Should Be !- Paul Miller

Swiss tables в Go. Наиболее полный разбор внутреннего устройства новой мапы

Вся IT-база в ОДНОМ видео: Память, Процессор, Код

Hacking Planes. What Can We Learn On The Ground From Vulnerabilities In The Air? - Ken Munro

Как Сделать Настольный ЭЛЕКТРОЭРОЗИОННЫЙ Станок?

"Вот что удалось узнать": Доброхотов рассказал, что известно об отравлении Навального и что дальше

9001 Ways To Break Out Of A Container - Josephine Pfeiffer

OfCORS! How To Do Cross Origin Resource Sharing (Im)Properly - Cory Turner

КАК УСТРОЕН TCP/IP?

LLM и GPT - как работают большие языковые модели? Визуальное введение в трансформеры

Как аналитики SOC на самом деле исследуют сетевой трафик (пошаговый обзор Wireshark)

IPv6? I Thought We Only Used IPv4? - David Kennedy

![Как сжимаются изображения? [46 МБ ↘↘ 4,07 МБ] JPEG в деталях](https://imager.clipsaver.ru/Kv1Hiv3ox8I/max.jpg)

Как сжимаются изображения? [46 МБ ↘↘ 4,07 МБ] JPEG в деталях