Fad or Future? Getting Past the Bug Bounty Hype

Автор: Black Hat

Загружено: 2018-02-01

Просмотров: 3538

Описание:

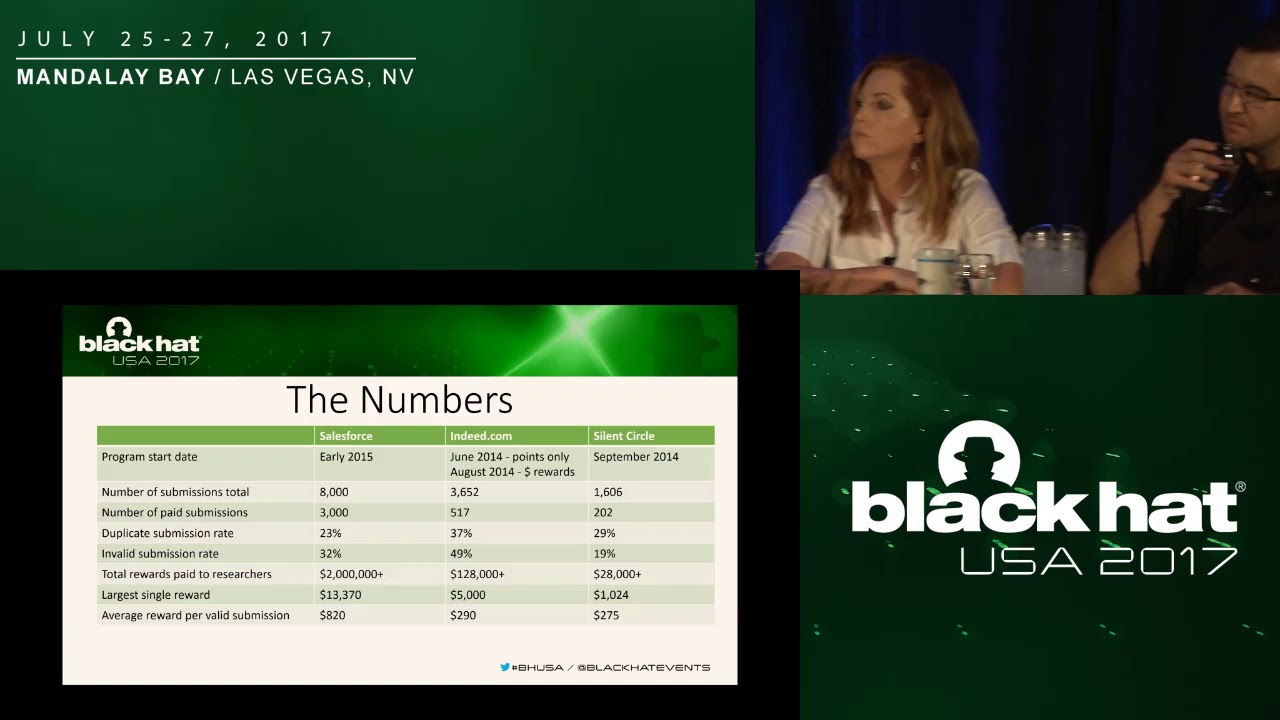

Ever want to talk to someone that runs a bug bounty program and get the real scoop on its impact to application security? Whether your company has a bounty program or is considering starting one, join this panel of bounty managers for real talk on signal vs noise, ROI, interacting with bounty hunters, and all the little things they wish they'd known before learning the hard way.

By Kymberlee Price & Angelo Prado & Charles Valentine & Lori Rangel

Read More: https://www.blackhat.com/us-17/briefi...

Повторяем попытку...

Доступные форматы для скачивания:

Скачать видео

-

Информация по загрузке: